Arubaは、Role、Roleってよく言ってますが、そのRoleって具体的にどうなってるのかよくわからないと言われるケースもあるので、

少しここを使って解説していきます。

詳しくは、Arubaの人を捕まえて直接聞いて下さいw

Controllerを前提に話すので、IAPやSwitchでは若干違うこともあると思いますがご了承下さい。

Arubaの無線LANにユーザ(端末)が接続すると、必ずRoleが割当てられます。認証をしていなくても、必ず割当てられます。

このRoleの中には様々な設定をすることができ、代表的なものがアクセスポリシーです。単純にいうとACLです。(実際にはStatefulなSession ACLなのがAruba Controllerの特徴です)

このアクセスポリシーをうまく使って、Role AとRole B がアクセス可能なネットワークリソースを制御することができるので、これをネットワークのRole Base Access Control (RBAC) と言っています。

認証をしていない場合は、同じSSIDに接続したユーザには、全て同じRoleが割当てられます。

認証をしている場合は、このRoleをRADIUS Attributeを使って割当てることができるので、ユーザによってRoleを変えることができます。

RADIUSサーバ側の設定次第ですが、ADと連携をすることで、ADの属性情報を元に、営業には営業Role、経理には経理Roleを割当てることができるため、今までの様に、「営業と経理でVLANを分けて、コアスイッチのVLANルーティングやVLAN ACLの設定を行う」必要が無くなります。

営業と経理ぐらいならVLANを分けても良いでしょうが、毎年の様に変わる営業〇〇部とか、日々変化する開発〇〇部毎にVLANを管理するのはめちゃくちゃ大変なので、そう言った場合にこのRoleが効力を発揮します。

アクセスポリシー以外の設定できることは以下をご覧下さい。

ACL以外だと、帯域制御やVLANが使われるケースが多いと思います。

Roleで設定できること一覧

(Aruba7008) (config-role) #?

access-list Apply access-lists to the role

bw-contract Set maximum available bandwidth to users

captive-portal Apply captive-portal profile to this role

dialer Apply VPN dialer to this role

dpi Role specific dpi configuration

max-sessions Limit datapath sessions per user. Default is 64K

no Delete Command

openflow-enable Enable SDN for the user role

policer-profile Apply Policer Profile to this role

pool Assign IP pool

reauthentication-inte.. Configure reauthentication interval time. If keyword

seconds is not specified, default to minutes.

registration-role Mark as Registation Role to not cache layer2 auth

status. Use only with Open-system Opmode

session-acl Apply session ACL

sso Apply sso profile to this role

stateful-kerberos Apply Stateful Kerberos profile to this role

stateful-ntlm Apply Stateful NTLM profile to this role

traffic-control-profi.. Apply Traffic Control Profile to this role

via Apply VIA Connection Profile to this role

vlan Assign VLAN

web-cc Role specific web-cc configuration

wispr Apply WISPr profile to this role

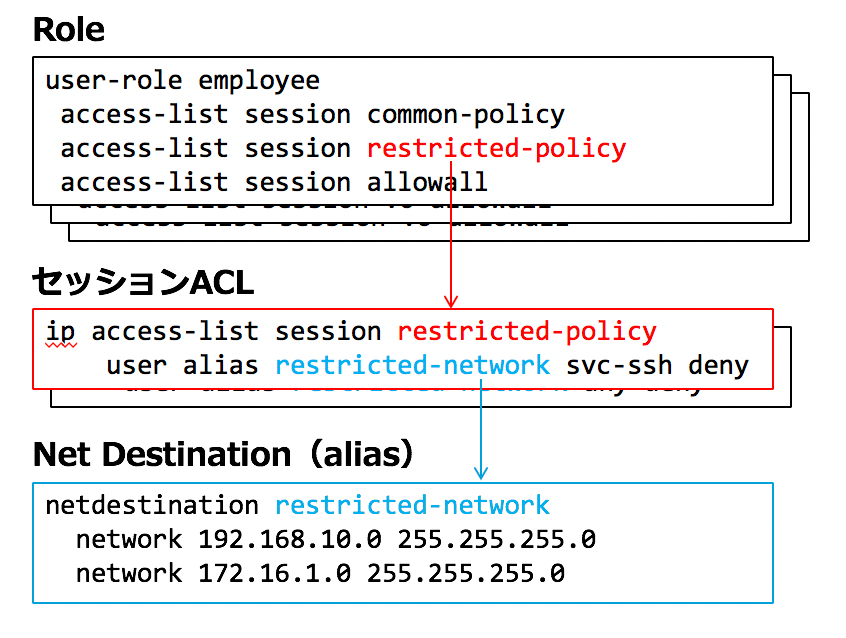

Roleの中身は、こんな感じのイメージです↓

Firewallと同じで階層構造になっているので、L3 Switchの様に単純にACLが羅列されているわけではなく、Firewall Policy をいくつか作っておいて、それをRoleに適用していく形でシンプルに設定できます。

ネットワークの変更が生じた場合も、Aliasの中の設定を変えるだけなので変更箇所も最小限で済みます。