今まで、コントローラのRoleについて少し解説してきたので、最後にClearPassを使ったRole割当てについて解説します。

ClearPassの設定方法は以下の手順で行います。

- Enforcement Profileの設定(認証時にコントローラに返すRADIUS Attributeの設定)

- Enforcement Policyの設定(どの条件の時にどのEnforcement Profileを適用するかのポリシー設定)

- Serviceの設定

ClearPassの基本的な設定や、認証ソースにADを登録する方法などはこちらにある資料をご参照下さい。

ClearPassに関係するコントローラ側の設定はこちらです。

aaa authentication-server radius "your-clearpass"

host "10.x.x.x"

key xxxxxxxx

aaa server-group "your-server-group"

auth-server your-clearpass

aaa profile "your-aaa-profile"

authentication-dot1x "default"

dot1x-server-group "your-server-group"それでは、手順通りClearPassを設定してみましょう。

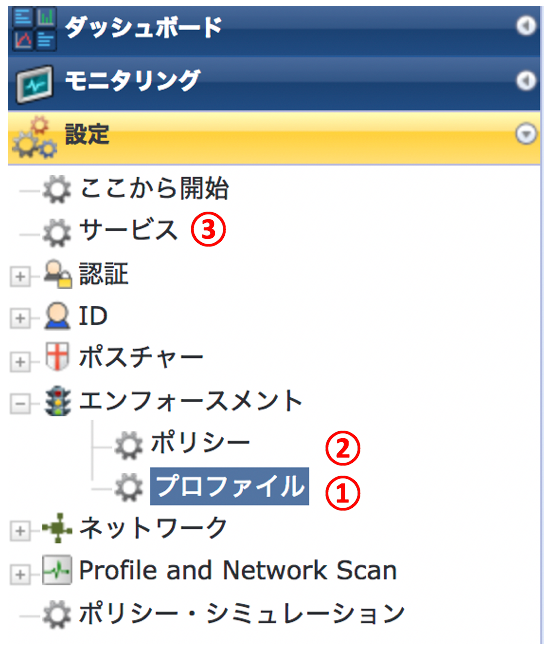

ClearPassの設定場所はこちらです。

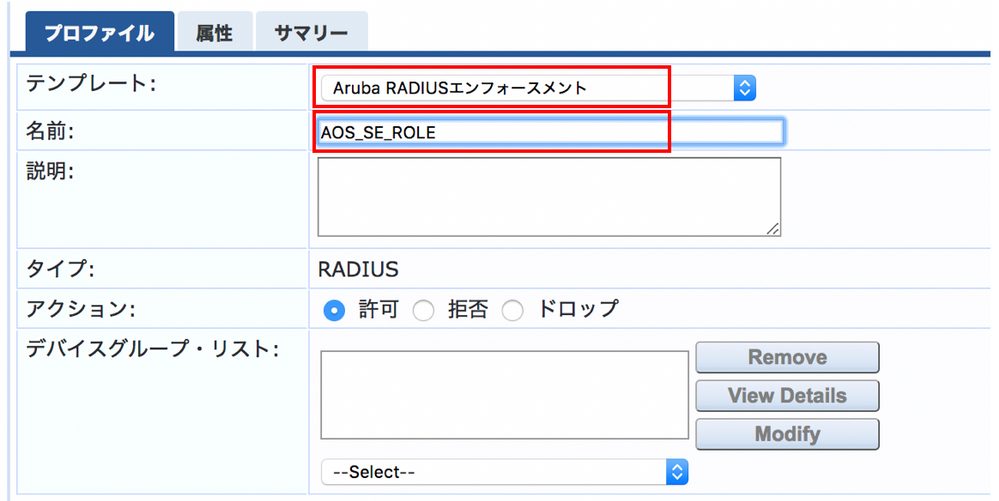

1. Enforcement Profileの設定

「Aruba RADIUS エンフォースメント」を使うだけなのでとても簡単です。

属性のAruba-User-Roleの設定値でコントローラに返すRole名を設定します。

ここのRole名はコントローラのuser-roleの設定値と同じにする必要があるので注意して下さい。

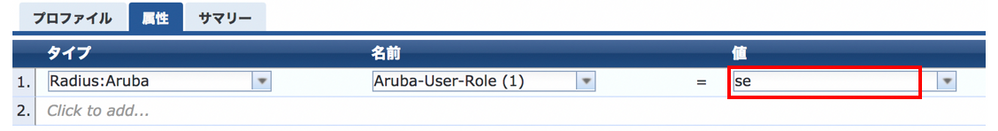

2. Enforcement Policyの設定

Enforcement Policyを新しく追加します。

名前、デフォルト・プロファイルを設定します。デフォルト・プロファイルは、この後設定する条件に合わなかった時に適用されるので、Allow Accessなどでいいと思います。

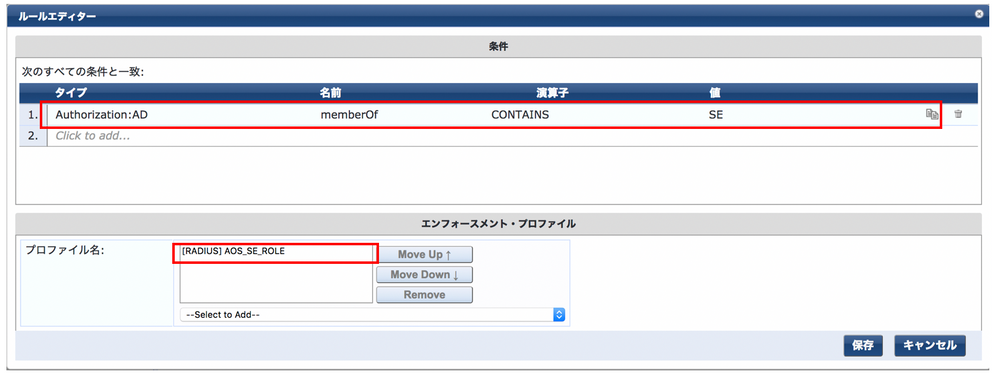

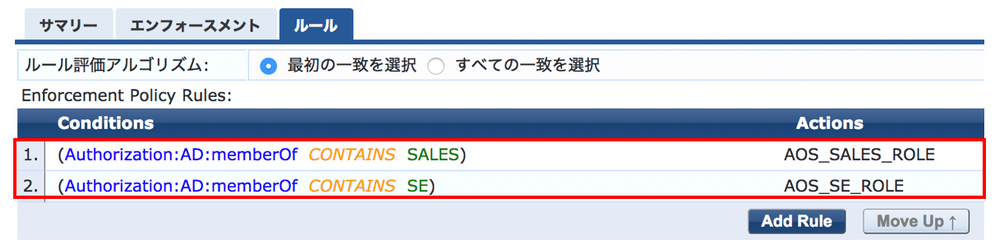

次に、ルールの設定で、認証時の入力条件と、その時に適用するEnforcement Profile を選択します。

以下の例では、認可情報として、ADのmemberOf情報を参照しています。

ルールの設定は、以下の様に必要な分だけ追加する様にしましょう。

3. Serviceの設定

最後にServiceの設定です。

ClearPassは様々な認証設定をすることができますが、それらは全て、このServiceで設定します。(「設定」> 「サービス」)

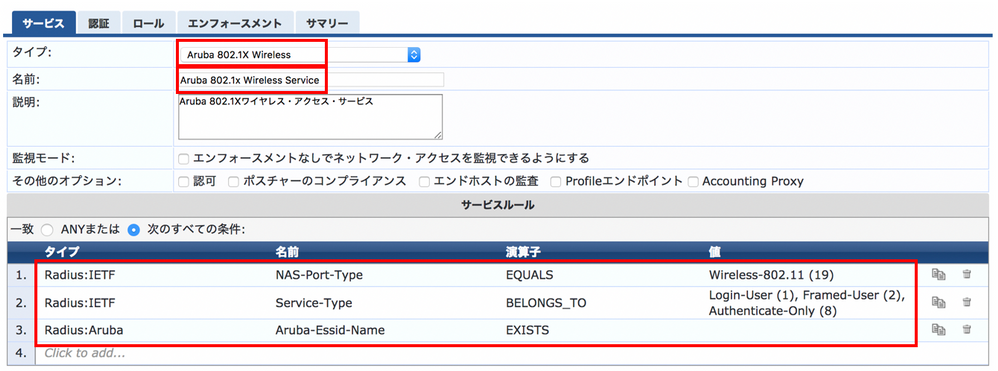

新しいServiceを追加し、タイプに「Aruba 802.1X Wireless」を選択します。

そうすると、Aruba 802.1X Wirelessに応じた条件が設定されます。

複数のServiceを設定する場合は、この条件を変更します。

例えば、Aruba-Essid-NameがEXISTSとなっていますが、EQUAL でESSID名を指定したり、NAS-Identifierを指定すれば、特定のESSIDやControllerからの認証要求にしか合致しないService設定を作成することができます。

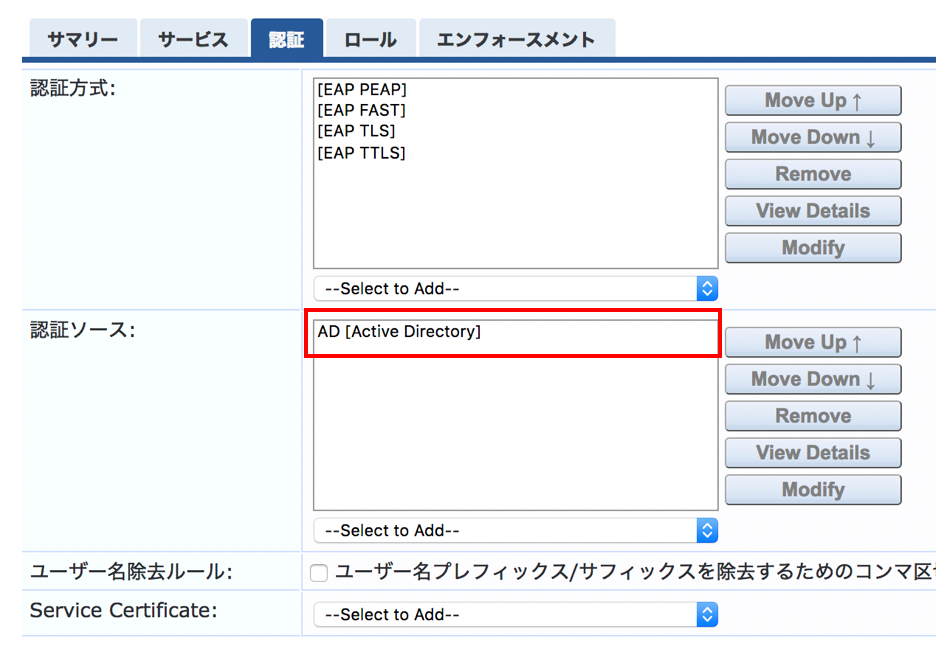

次に、「認証」タブで、認証方式と認証ソースを指定します。

認証ソースは予め設定する必要があります。

最後に、「エンフォースメント」タブで、#2で作成したEnforcement Policyを選択し、設定は全て完了です。

【補足】

以下はあくまで補足なので、興味のない方は無視して下さい。知ってると便利なこともあるので、頭の片隅に置いといていただいて、必要になった時に思い出して使ってみて下さい。

Serviceの設定で「ロール」タブを設定しなかったので、疑問に思われた方もいるかもしれません。この「ロール」はロール・マッピングを使う場合に使用します。

ここの「ロール」は、ClearPassの中だけで管理上使われるものです。ControllerやSwitchに適用するRoleと直接的には関係ありません。

ただ、適用するRoleが多く、設定が複雑になってきた時や、ClearPass Guestの設定をする時に使います。

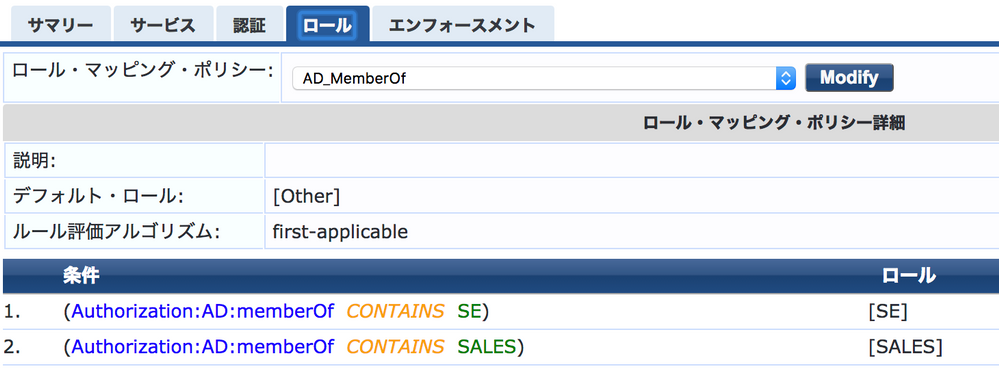

例えば、上記で設定したADのmemberOfを参照するやり方を、ロール・マッピングを使って設定することもできます。

ロール・マッピングの設定は以下の様になります。#2のEnforcement Policyとほとんど同じです。

ただし、ここのロールの[SE]や[SALES]は、ClearPassの「設定」> 「ID」> 「ロール」で設定するロールです。あくまでも、ClearPassの中だけで利用するものという点を覚えておいて下さい。

その後、「エンフォースメント」タブで、以下の様に設定します。

今回の例ではロール・マッピングを使う必要性はありませんが、Enforcement Policyの設定が複雑になってきた時や、ClearPass GuestのSelf Registrationでロールを選択する時にはロール・マッピングを使うことになると思います。